Sigurnosna zaštita shared hosting paketa

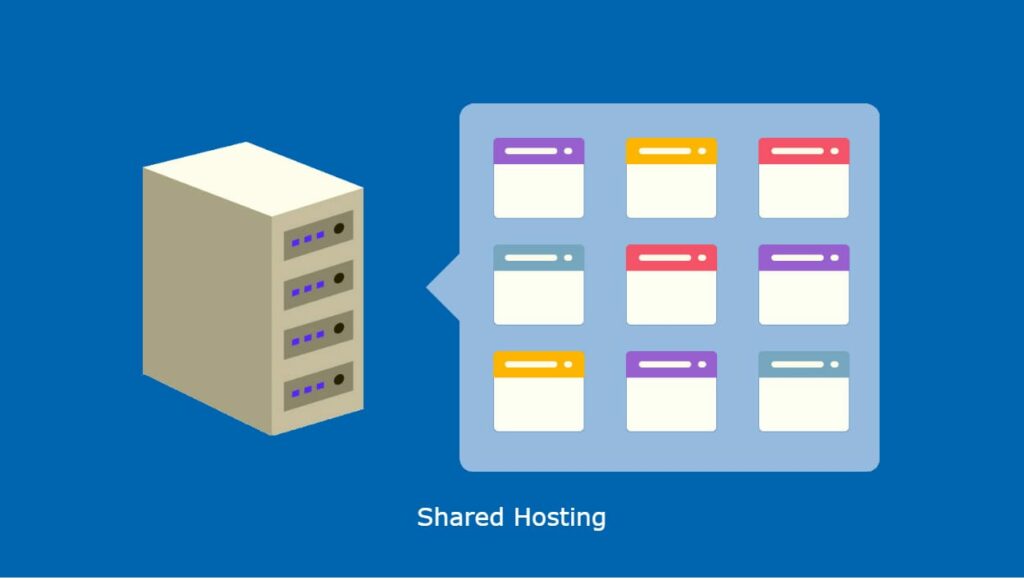

Web aplikacije – poput WordPressa, Joomle, Drupala i sličnih – potrebno je redovno ažurirati zbog ispravljanja otkrivenih sigurnosnih propusta u njihovom izvornom kôdu. To znači da neažurirane aplikacije predstavljaju sigurnosni rizik, kako za hosting paket na kojem se nalaze tako i za ceo server na kojem je aplikacija smeštena. Ovo je izuzetno kritično u shared hosting okruženju gde se na istom serveru nalazi više različitih aplikacija. Zato je i važna sigurnosna zaštita shared hosting paketa.

Iako Plus Hosting već duži niz godina pomaže svojim korisnicima u otkrivanju ranjivih aplikacija i u uklanjanju eventualnog malicioznog kôda koji je završio u njima, od sada idemo korak dalje i potpuno besplatno uvodimo aktivnu zaštitu svim shared hosting korisnicima. Vaše web stranice na shared hostingu sada osigurava prošireni set aktivne zaštite:

- Aktivni upload scanner za PHP aplikacije

- Automatsko uklanjanje ranjivosti za određene PHP aplikacije

- Firewall i web application firewall

- Upozorenja u slučaju otkrivanja sumnjivih datoteka

1. Aktivni upload scanner za PHP aplikacije

Sistem zaštite protiv uploada malicioznih sadržaja kroz PHP upload forme je već duže vreme sastavni deo Plus Hosting usluge. Uz pomoć pažljivo odabranog seta antivirus definicija, posebno razvijenih za web aplikacije, svaki upload kroz PHP forme proverava se na do tada poznati malware koji bi mogao ugroziti sigurnost vašeg paketa ili servera. Maliciozni upload se automatski smešta u karantin, kako sigurnost hosting paketa ne bi bila kompromitovana.

2. Automatsko uklanjanje ranjivosti za PHP aplikacije

Sistem detektuje i eliminiše poznate ranjivosti u najčešće korištenim -ovima.

Princip rada:

- Analiza ranjivosti u vašim web aplikacijama: svaki dan automatski se skeniraju sve PHP aplikacije instalirane na serveru. Ukoliko je web aplikacija na listi podržanih, te se u njenom kôdu pronađe poznata ranjivost, klijent će mailom biti informisan o pronađenim propustima.

- Instalacija zakrpi: od trenutka primanja obaveštenja, svaki korisnik ima 7 dana za samostalno otklanjanje pronađenog sigurnosnog problema u aplikaciji. Ukoliko ranjivost nije uklonjena u navedenom roku, sistem će automatski instalirati sigurnosnu zakrpu za pronađene propuste i o tome obavestiti korisnika.

Znači li to da mi vi nadograđujete aplikaciju?

Ne. Sistem je namenjen samo za eliminaciju individualnih ranjivosti u starijim aplikacijama, primenjujući zakrpe samo na datoteke koje su ranjive. Na taj način sistem može zakrpiti sigurnosni propust bez nadogradnje aplikacije na novu verziju i time osigurati da pluginovi, teme i ostali dodaci nastave s nesmetanim radom. Zbog obima integracije svakog weba, sâmu nadogradnju aplikacije na najnoviju verziju i dalje odrađuje sâm korisnik.

Kakva su ograničenja sistema?

Sistem eliminiše poznate ranjivosti u najčešće korištenim CMS-ovima, ne i njihovim dodacima poput tema ili pluginova. Listu aplikacija i verzija koje se nadziru i primjenjuju u aktivnoj zaštiti su:

| Aplikacija | Automatska zakrpa | Detekcija |

| WordPress | 3.x i kasnije | da |

| Joomla | 1.5.x i kasnije | da |

| Drupal | 5.x i kasnije | da |

| osCommerce | 2.2 | da |

| Gallery | da | |

| LimeSurvey | da | |

| Magento | da | |

| MediaWiki | da | |

| MODX | da | |

| ownCloud | da | |

| phpBB | da | |

| PrestaShop | da |

3. Firewall i web application firewall

U sklopu sistemske zaštite servera koristi se statefull firewall sa mehanizmom detekcije pokušaja napada i aktivnog blokiranja malicioznih delova mreže, kao i web application firewall, čiji je zadatak filtriranje malicioznih HTTP requestova pre no što oni stignu do web stranica.

4. Upozorenja korisnika

Kako bismo osigurali što stabilniji i transparentniji rad shared hostinga, korisnici se upozoravaju na pronađene maliciozne sadržaje i aktivnosti, kao i obavljene radnje na njihovim hosting paketima. Raznim automatizovanim mehanizmima, kao i ručnom intervencijom gde je to potrebno, korisnici će biti obavešteni o detektovanom slanju spama od neautorizovanih korisnika, malicioznom sadržaju na web stranici, kao i nedozvoljenim radnjama na hosting paketu i/ili prekomernom iskorišćavanju serverskih resursa.

June 15th, 2020 at 13:32 (#)

Poštovanje,

Dobili smo upozorenje: Incorrect permissions ranjivost u WordPress aplikaciji

kada je fajl u pitanju: comment-template.php

Proverio sam pemisije na tom fajlu su: 0644

Možete li napisati koje su zahtevane permisije kako bi promenili?

Pozdrav,

Duško G

June 19th, 2020 at 09:11 (#)

Poštovani,

Te permisije su ok. Ako budete imali nekih problema slobodno nam pišite na support@plus.rs

da proverimo šta se tačno dešava.

Pozdrav